Если вы думаете, что Telegram - это просто мессенджер с красивыми стикерами и каналами, вы ошибаетесь. Под капотом у него одна из самых спорных систем шифрования в мире - MTProto 2.0. Это не просто технический термин. Это то, что защищает ваши переписки от взлома, слежки и утечек. Но как именно он работает? И стоит ли вам ему доверять?

Что такое MTProto 2.0 и зачем он нужен

MTProto 2.0 - это протокол шифрования, который Telegram использует для защиты сообщений, файлов и звонков. Он появился в 2017 году как обновление первой версии, MTProto 1.0. Разработчики заявили, что новая версия закрывает уязвимости, которые нашли в старой. И они не просто так это сделали. Telegram работает в странах, где правительства блокируют мессенджеры, а пользователи рискуют попасть под преследование за свои переписки. Шифрование здесь - не роскошь, а выживание.

Протокол работает на двух уровнях: для обычных чатов и для секретных чатов. В обычных чатах шифрование - это «облачное»: сообщения хранятся на серверах Telegram, и их можно синхронизировать между устройствами. В секретных чатах - всё по-другому. Там используется конец-к-концу шифрование, как в Signal. Но именно MTProto 2.0 - это то, что делает возможным и то, и другое.

Как устроено шифрование в MTProto 2.0

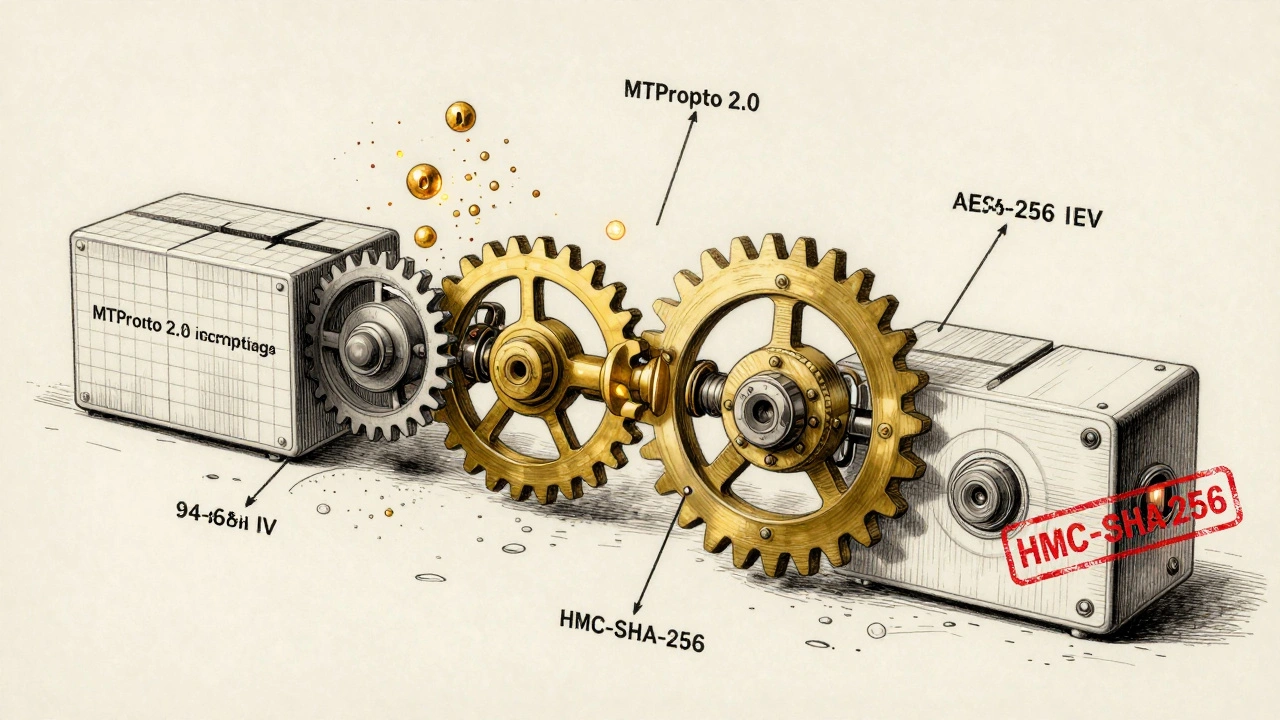

MTProto 2.0 не использует стандартные алгоритмы вроде AES-256 или RSA напрямую. Вместо этого он скомбинировал несколько подходов, чтобы ускорить работу и снизить нагрузку на мобильные устройства. Вот как это работает на уровне деталей:

- Сообщение разбивается на блоки по 128 бит.

- Каждый блок шифруется с помощью AES-256 в режиме IGE (Infinite Garble Extension).

- Для генерации ключей используется 2048-битный RSA-ключ, а также 256-битный ключ сессии, который меняется для каждого сообщения.

- Каждое сообщение содержит уникальный 64-битный идентификатор и 96-битный вектор инициализации (IV), чтобы избежать повторов.

- Для аутентификации применяется HMAC-SHA-256 - это проверяет, что сообщение не было подменено.

В секретных чатах всё ещё строже. Ключи шифрования генерируются на устройствах пользователей, а не на серверах. Серверы Telegram даже не знают, что внутри этих сообщений. Это значит, что если кто-то взломает серверы - он ничего не получит. Только если у вас есть доступ к устройству отправителя или получателя - вы сможете прочитать переписку.

Интересно, что Telegram не использует Diffie-Hellman для обмена ключами, как это делает Signal. Вместо этого он использует собственную схему, основанную на RSA и AES. Это вызывает споры среди криптографов. Некоторые говорят, что это менее безопасно. Другие - что это быстрее и лучше адаптировано для мобильных сетей с плохим соединением.

Почему MTProto 2.0 вызывает споры

В 2019 году группа исследователей из Массачусетского технологического института (MIT) и Университета Калифорнии опубликовала анализ MTProto 2.0. Они нашли несколько потенциальных уязвимостей в реализации. Одна из них - возможность атаки на повторное использование векторов инициализации при плохой генерации случайных чисел. Это не теоретическая угроза - в реальных условиях, особенно на старых устройствах, это может произойти.

Telegram ответил: «Мы исправили это в 2017 году». И действительно, в новой версии протокола эта проблема была устранена. Но критики продолжают говорить: «Почему вы не используете стандарты, которые уже проверены десятилетиями?». Ответ прост: Telegram делает ставку на скорость и совместимость. MTProto 2.0 работает даже на телефоне 2012 года с 512 МБ оперативной памяти. Это важно для пользователей в Азии, Африке и Латинской Америке, где старые устройства - норма.

Еще один спор - про «облачные» чаты. Telegram говорит, что они зашифрованы. И это правда. Но ключи хранятся на серверах. Это значит, что теоретически, если кто-то получит доступ к серверам Telegram (или заставит их раскрыть ключи), он сможет расшифровать ваши сообщения. В отличие от Signal, где ключи никогда не покидают ваши устройства.

Что лучше: MTProto 2.0 или Signal Protocol?

Сравнение MTProto 2.0 и Signal Protocol - это как сравнить автомобиль с гибридной трансмиссией и электромобилем. Оба едут, но по-разному.

| Критерий | MTProto 2.0 (Telegram) | Signal Protocol |

|---|---|---|

| Тип шифрования | Конец-к-концу только в секретных чатах | Конец-к-концу по умолчанию во всех чатах |

| Хранение ключей | Ключи облачных чатов - на серверах | Ключи только на устройствах пользователей |

| Скорость работы | Высокая, оптимизирована для слабых устройств | Немного медленнее из-за сложных вычислений |

| Поддержка многоплатформенности | Отличная: Android, iOS, Windows, macOS, Linux, веб | Хорошая, но без полноценной веб-версии |

| Открытость кода | Частично открыт: клиенты - да, серверы - нет | Полностью открыт: все коды доступны для аудита |

| Рекомендации экспертов | Спорные, критика за нестандартные алгоритмы | Широко одобрен криптографическим сообществом |

Если ваша главная цель - максимальная безопасность, Signal - лучший выбор. Если вы хотите удобство, синхронизацию на всех устройствах, быструю работу и возможность хранить большие файлы в облаке - Telegram с MTProto 2.0 подходит лучше. Но важно понимать: в обычных чатах Telegram не даёт конец-к-концу шифрования. Это значит, что если вы отправляете фото, документ или голосовое сообщение в обычном чате - оно хранится на серверах в зашифрованном виде, но Telegram может получить к нему доступ.

Как проверить, что вы используете MTProto 2.0

Вы не увидите «MTProto 2.0» в интерфейсе. Но есть простой способ проверить, что ваша переписка защищена.

- Откройте чат с другом.

- Нажмите на его имя вверху.

- Если в правом углу есть значок замка - это секретный чат. Он использует MTProto 2.0 с конец-к-концу шифрованием.

- Если замка нет - это обычный облачный чат. Шифрование есть, но ключи хранятся на серверах.

Если вы хотите максимальной защиты - всегда создавайте секретные чаты. Они не синхронизируются между устройствами, но это цена за безопасность. Также в секретных чатах можно установить таймер самоуничтожения сообщений - от 1 секунды до 1 недели.

Что делать, если вы боитесь утечек

Даже с MTProto 2.0 вы не застрахованы от всех угроз. Серверы могут быть взломаны. Устройства могут быть прослушаны. Вы можете случайно скачать вредоносное приложение. Вот что реально поможет:

- Используйте только секретные чаты для конфиденциальной информации - паролей, документов, переговоров.

- Включите двухфакторную аутентификацию в Telegram. Это не шифрование, но оно защищает ваш аккаунт от взлома.

- Не передавайте ключи безопасности (например, 2FA-коды) через обычные чаты.

- Регулярно проверяйте активные сессии: в настройках - «Устройства» - вы увидите, с каких устройств кто-то заходил в ваш аккаунт.

- Если вы в стране с жесткой цензурой - используйте Telegram с прокси или Tor. Это не влияет на шифрование, но скрывает вашу активность от провайдера.

Никогда не полагайтесь только на шифрование. Безопасность - это цепочка. Слабое звено - ваш телефон, ваш пароль, ваша осторожность.

Будущее MTProto 2.0

Telegram не анонсировал MTProto 3.0. Но в 2024 году в исходном коде клиента появились экспериментальные функции: поддержка Post-Quantum Cryptography (постквантовой криптографии). Это значит, что в будущем Telegram может начать использовать алгоритмы, устойчивые к атакам квантовых компьютеров. Это не фича для маркетинга - это ответ на реальную угрозу. Квантовые компьютеры уже не фантастика. В 2025 году Google и IBM объявили о создании прототипов, способных взломать RSA-2048 за несколько часов.

Telegram, как и другие мессенджеры, готовится. Пока MTProto 2.0 остаётся основой. Но если в ближайшие годы появится новый протокол - он будет не просто улучшением, а полной перезагрузкой. Потому что в мире, где данные - это новая нефть, безопасность перестаёт быть опцией. Это обязательство.

MTProto 2.0 - это конец-к-концу шифрование?

Нет, не всегда. MTProto 2.0 используется в Telegram для шифрования всех сообщений, но конец-к-концу шифрование работает только в секретных чатах. В обычных облачных чатах сообщения шифруются между вашим устройством и серверами Telegram, а не напрямую между пользователями. Это значит, что Telegram теоретически может получить доступ к содержимому этих чатов.

Можно ли взломать MTProto 2.0?

На практике - крайне сложно. Никто не публиковал успешных атак на MTProto 2.0 в реальных условиях после 2017 года. Теоретические уязвимости, о которых говорили учёные, были устранены в обновлениях. Однако, как и у любого шифрования, слабое место - не алгоритм, а пользователь: утечка ключей, вредоносные приложения или фишинг. Если ваш телефон заражён - шифрование не поможет.

Почему Telegram не использует Signal Protocol?

Telegram выбрал MTProto 2.0, потому что он быстрее и лучше работает на слабых устройствах и в условиях плохого интернета. Signal Protocol требует больше вычислительных ресурсов и не поддерживает облачную синхронизацию. Telegram делает ставку на удобство, масштабируемость и доступность - даже если это идёт вразрез с традиционными криптографическими стандартами.

Стоит ли доверять Telegram с моими данными?

Это зависит от ваших рисков. Если вы передаёте личные фото, пароли или конфиденциальные документы - используйте только секретные чаты. Если вы просто общаетесь с друзьями, Telegram безопасен. Но не думайте, что он «непробиваем». Серверы Telegram находятся в разных странах, и в некоторых из них могут требовать доступ к данным. Доверяйте не платформе, а своим действиям: включайте 2FA, используйте секретные чаты, не открывайте подозрительные файлы.

Как проверить, что я использую MTProto 2.0?

Откройте чат с другом. Нажмите на его имя. Если вы видите значок замка - это секретный чат, и он использует MTProto 2.0 с конец-к-концу шифрованием. В обычных чатах шифрование тоже есть, но оно облачное. Никакой отдельной настройки «включить MTProto 2.0» нет - он работает автоматически, если у вас обновлённое приложение.